Password Pusher

Go Ahead. Email Another Password.

Go Ahead. Email Another Password.

Password Pusher finns som ett bättre alternativ till att skicka lösenord via e-post.

Att skicka lösenord via e-post är i sig osäkert. De största riskerna inkluderar:

Samma risker kvarstår när du skickar lösenord via SMS, WhatsApp, Telegram, chat osv... Data kan och är ofta evig och utanför din kontroll.

Genom att använda Password Pusher kringgår du allt detta.

För varje lösenord som skickas till Password Pusher, en unik URL genereras som bara du känner till. Dessutom, lösenord löper ut efter ett förbestämt antal visningar eller att tiden har gått ut. När lösenordet har löpt ut raderas det entydigt.

Om det låter intressant för dig, prova det eller se de andra vanliga frågorna nedan.

Och med rätta. All god säkerhet börjar med en sund skepsis mot alla inblandade komponenter.

Password Pusher finns som ett bättre alternativ till att skicka lösenord via e-post. Det undviker att lösenord finns i e-postarkiv för alltid. Det är inte en slutgiltig säkerhetslösning.

Password Pusher är open source så källkoden kan granskas offentligt och alternativt kan köras internt i din organisation.

Lösenord raderas entydigt från databasen när de löper ut. Dessutom genereras slumpmässiga URL-tokens direkt och lösenord läggs ut utan sammanhang för deras användning.

En anteckning för dem som är intresserade av extrem säkerhet: det finns inget sätt jag på ett tillförlitligt sätt kan bevisa att open source-koden är densamma som körs på pwpush.com (detta är sant för alla webbplatser). Det enda jag kan ge i detta avseende är mitt offentliga rykte om Github, LinkedIn, Twitter och min blogg. Om det här är ett problem för dig kan du granska koden, ställa eventuella frågor du kan ha och överväga att köra den internt i din organisation istället.

Absolut. Password Pusher har ett antal applikationer och kommandoradsverktyg (CLI) som gränssnitt mot pwpush.com eller privatkörda instanser. Pusha lösenord från CLI, Slack, Alfred App och mer.

Se vår Verktyg och applikationer sida för mer information.

Ja. Med hjälp av de tidigare nämnda verktygen integrerar många användare och organisationer Password Pusher i sina säkerhetspolicies och -processer.

De Verktyg sidan beskriver tillgängliga metoder för att automatisera säker distribution av lösenord.

Det finns för närvarande inga begränsningar och jag har inte för avsikt att lägga till några. För att säkerställa webbplatsens stabilitet är Password Pusher som standard konfigurerad med en begränsare.

Ja. Vi tillhandahåller Docker-containers och installationsinstruktioner för en mängd olika plattformar och tjänster.

tldr; docker run -p 5100:5100 pglombardo/pwpush-ephemeral:release

Password Pusher stöder re-branding "out of the box" så att du kan lägga till en anpassad logotyp, text och till och med ändra bilder i applikationen.

Källkoden är släppt under GNU General Public License v3.0 och den definierar i stort sett alla begränsningar. Det finns en hel del ommärkta och omdesignade klonsidor för Password Pusher och jag välkomnar dem alla.

Vissa organisationer är bundna av säkerhetspolicies som förbjuder användning av publika tjänster för känslig information som lösenord. Det finns till och med organisationer som kräver att alla verktyg finns på privata intranät utan tillgång till omvärlden.

Det är av dessa skäl som vi tillhandahåller möjligheten (och uppmuntrar) användare och organisationer att köra privata instanser när det behövs.

Att köra en privat instans av Password Pusher för ditt företag eller din organisation ger dig tryggheten att du vet exakt vilken kod som körs. Du kan konfigurera och köra den som du vill.

Å andra sidan, om din instans blir hackad och krypteringen bryts, har skadliga enheter nu en riktad ordbok med lösenord för att brute force-konton i din organisation. Observera att detta skulle vara begränsat till pushar som ännu inte har nått sina utgångsgränser.

I detta avseende kan den offentliga instansen på pwpush.com vara överlägsen på det sätt att den endast innehåller lösenord utan identifierande information blandad med användare från hela världen.

Användaren bör noggrant väga fördelar och nackdelar och bestämma vilken väg som är bäst för dem. Vi stöder gärna båda strategierna.

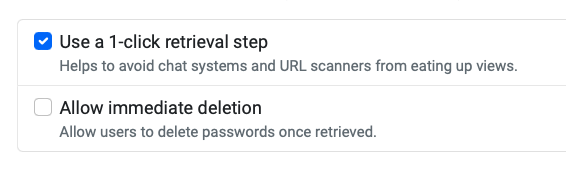

Vissa system som e-post, brandväggar och chattsystem har ofta länkskannrar som kan äta upp vyer. Detta görs för säkerheten eller för att helt enkelt generera en "förhandsvisning" för chattsystem.

För att förhindra detta, använd alternativet för 1-klickshämtning när du skickar lösenord. Detta kräver att användarna klickar sig igenom en preliminär sida för att skydda vyer från sådana skannrar.

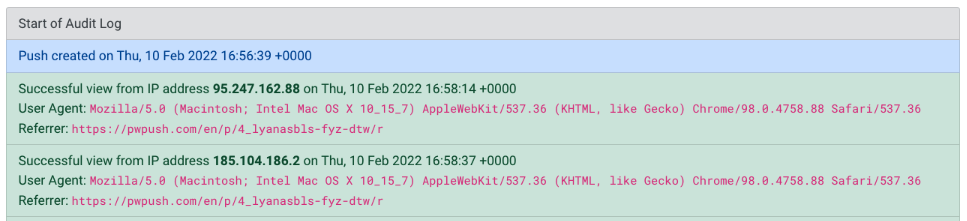

Som en ytterligare förebyggande åtgärd, om du skapar ett konto, tillhandahålls en revisionslogg för varje push som skapas. Denna granskningslogg kan avslöja av vem och när pushen sågs.

Absolut. Om du behöver några resurser så som statistik, grafik eller något annat, tveka inte att kontakta mig: pglombardo snabel-a pwpush.com.

Väldigt troligt. Jag älskar att höra alla idéer och feedback. Om du har några, vänligen skicka dem till Github-arkiv och jag svarar så snart som möjligt.

Detta är ett öppen källkodsprojekt gjord av kärlek till teknik och en önskan att förbättra säkerheten (och vardagen) för teknikgemenskapen.

Det tjänar inga pengar men det medför hosting som kostar cirka $50/månad för pwpush.com. Dessa betalas med glädje av mig själv i mer än 10 år.

Om du känner dig benägen att stödja Password Pusher kan du registrera dig för Digital Ocean med hjälp av märket nedan. Password Pusher får en värdkredit för de första $25 du spenderar.

För andra sätt att stödja Password Pusher, se även "Vill du hjälpa till?" sektion på sidan Om. Tack! ❤️